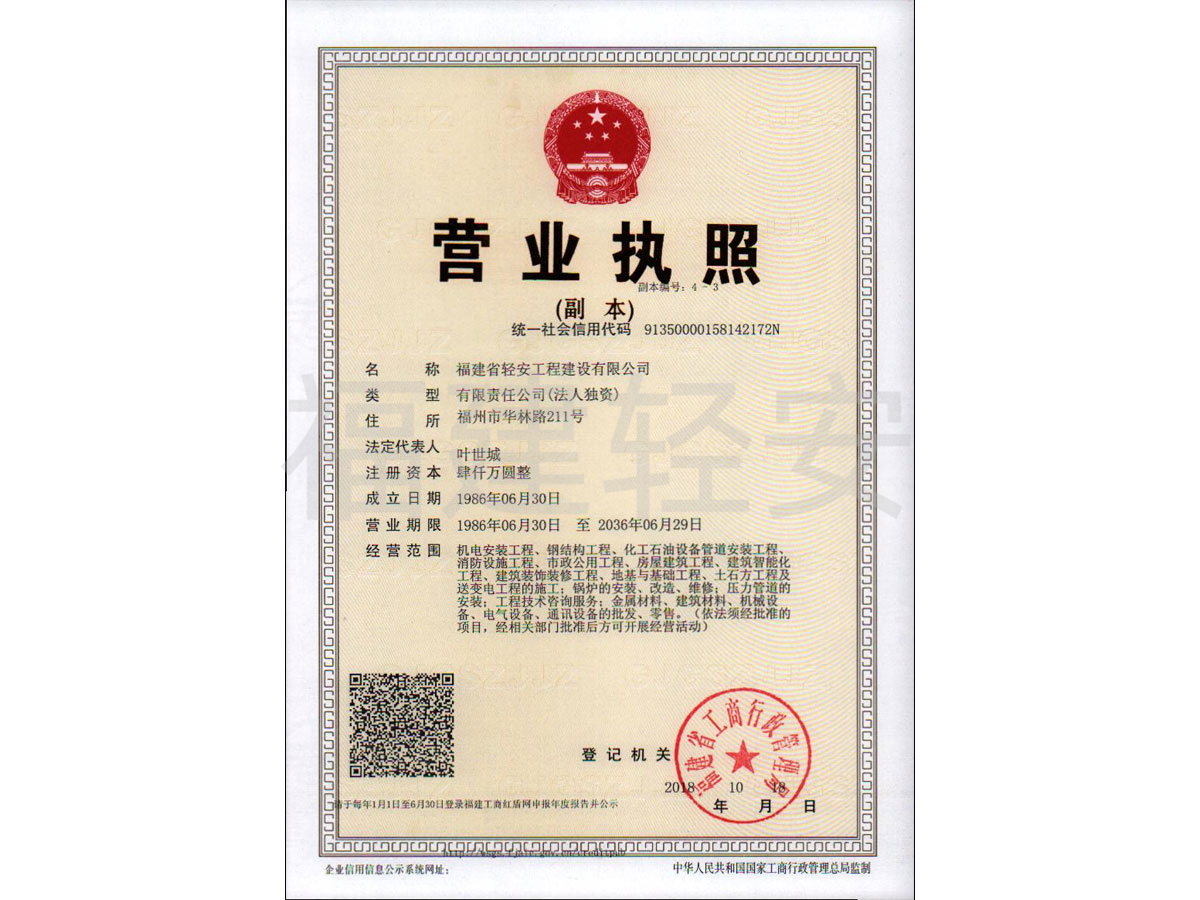

营业执照

关于我们

腾博官网诚信为本(由原福建省轻工业安装公司改制而成)创建于一九五四年,为国有独资有限责任公司,隶属于福建省轻纺(控股)有限责任公司,是福建省工业设备、轻纺工业设备安装行业的先进企业。

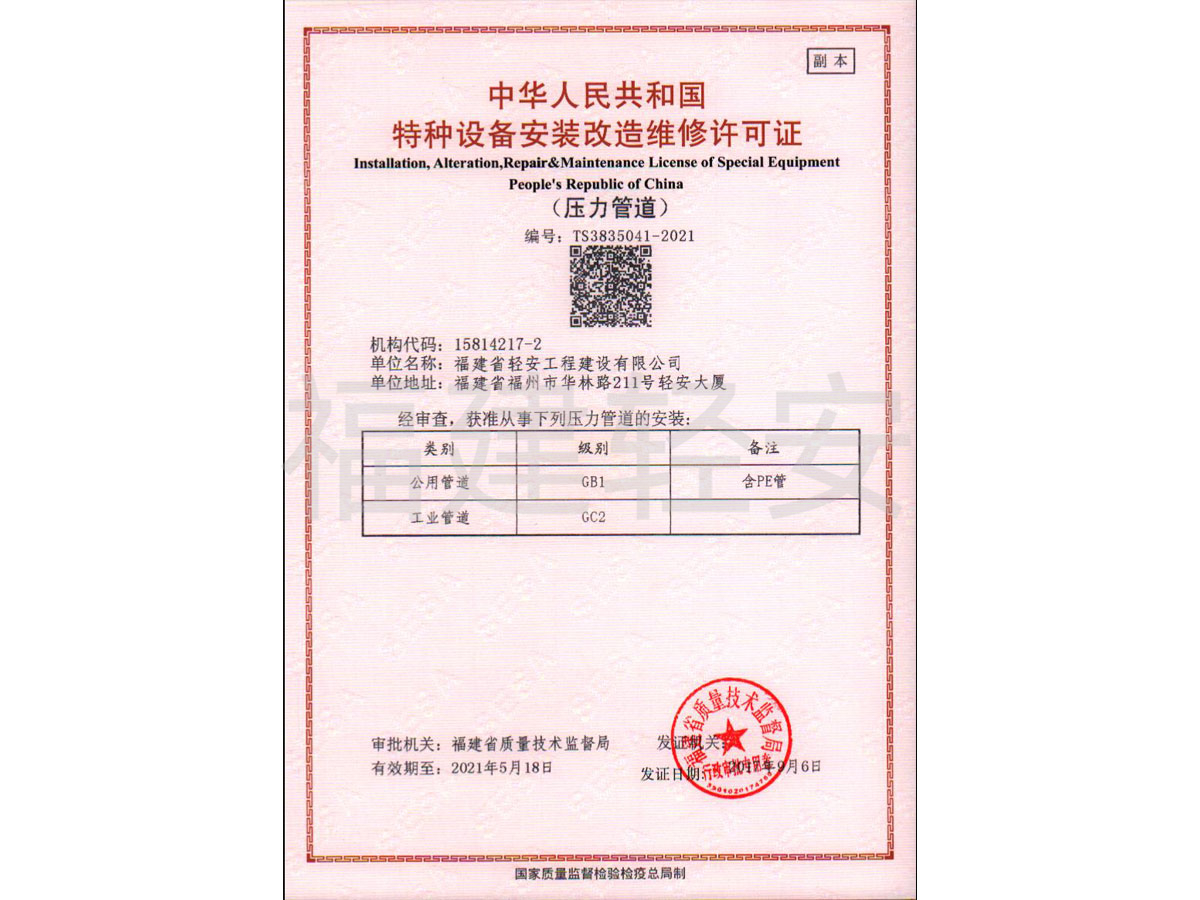

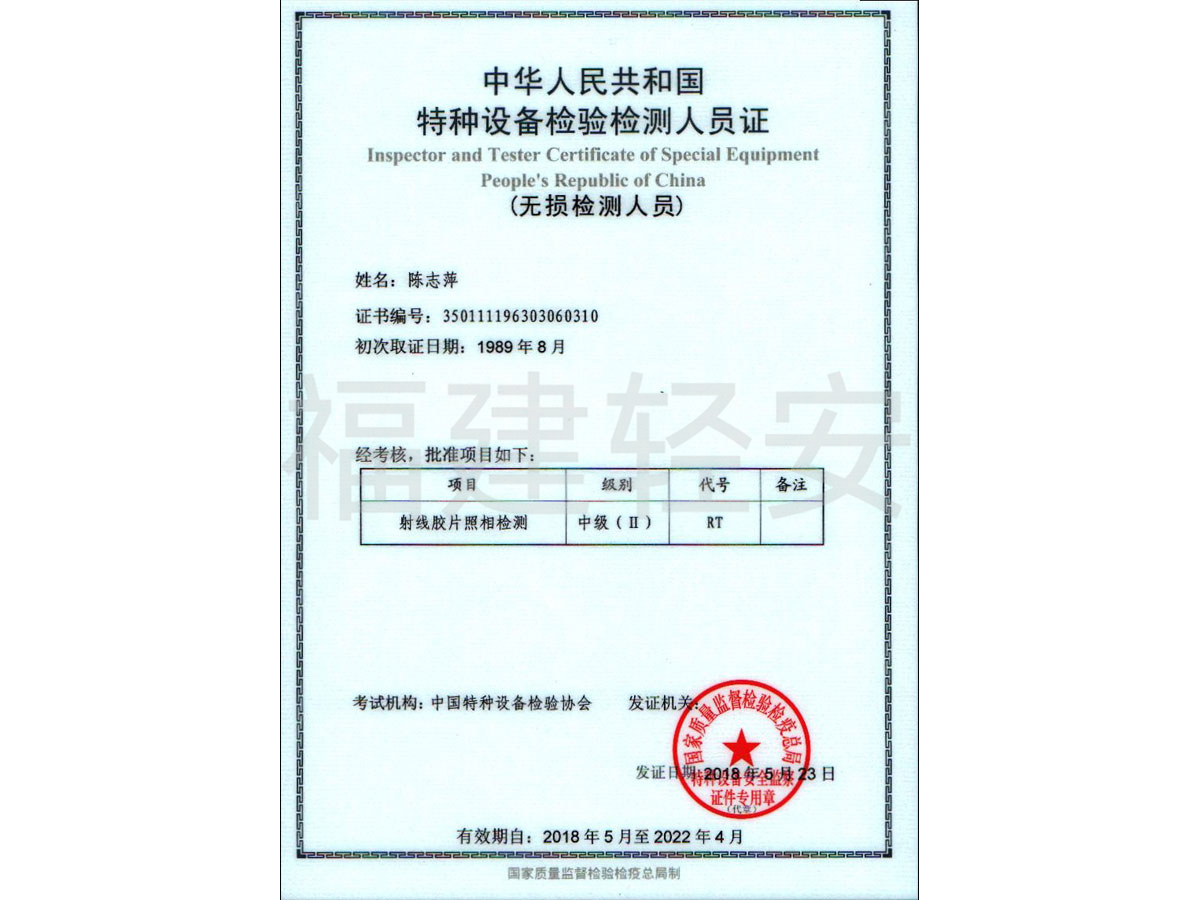

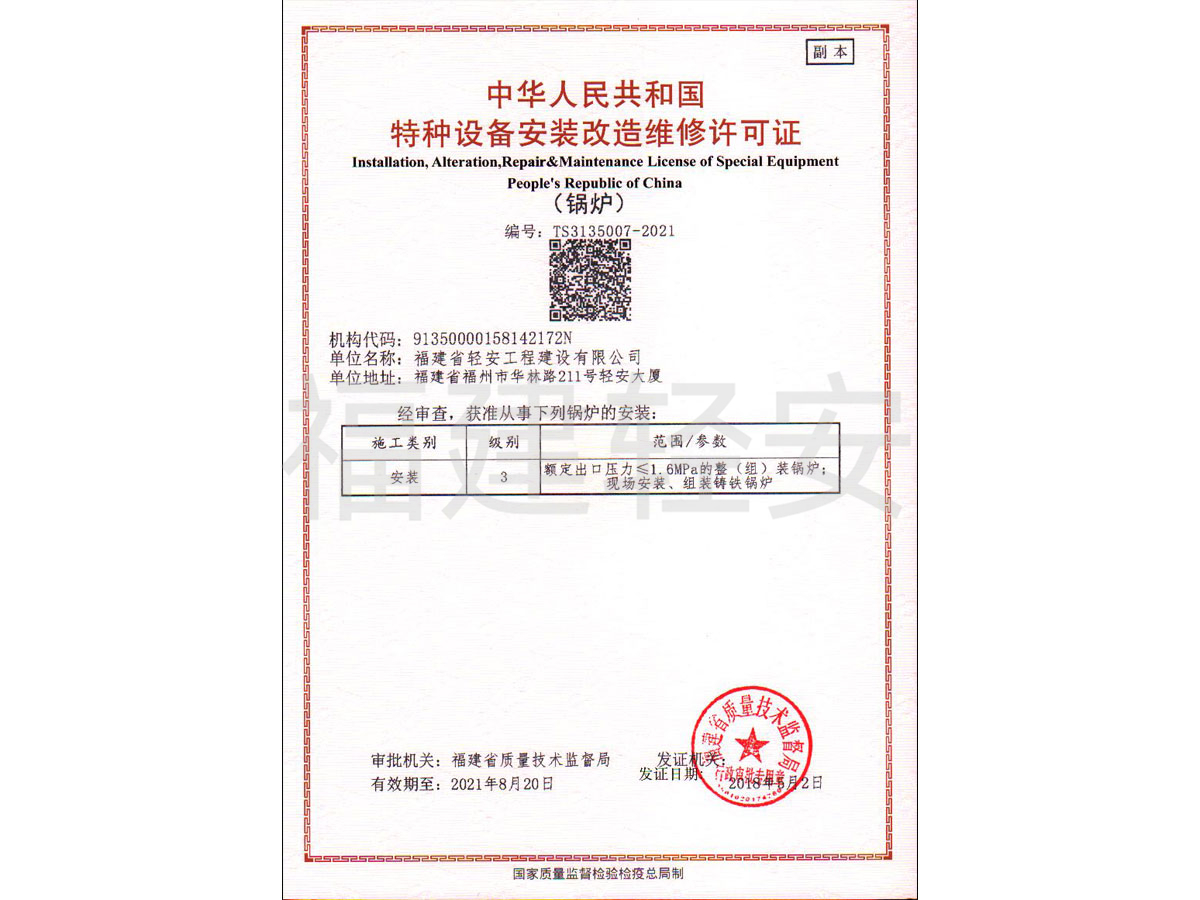

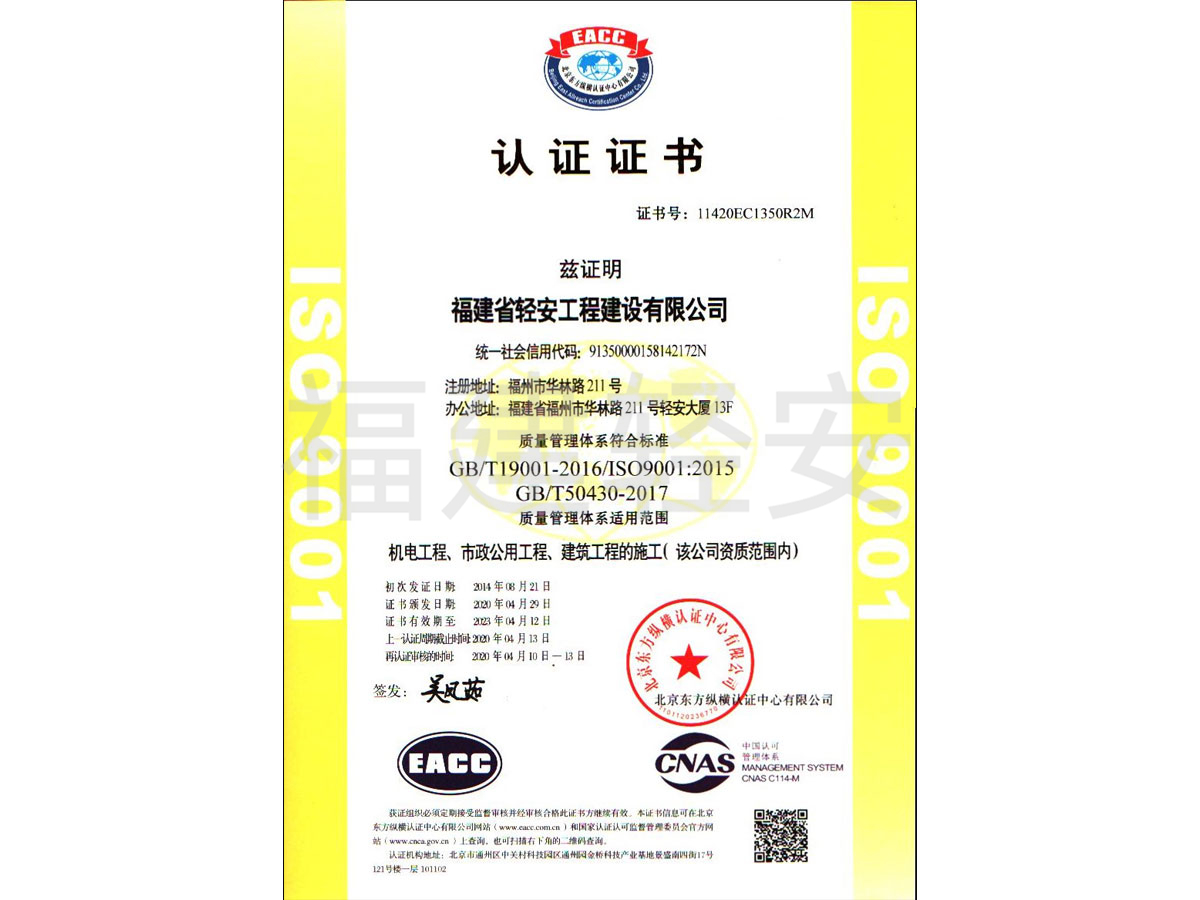

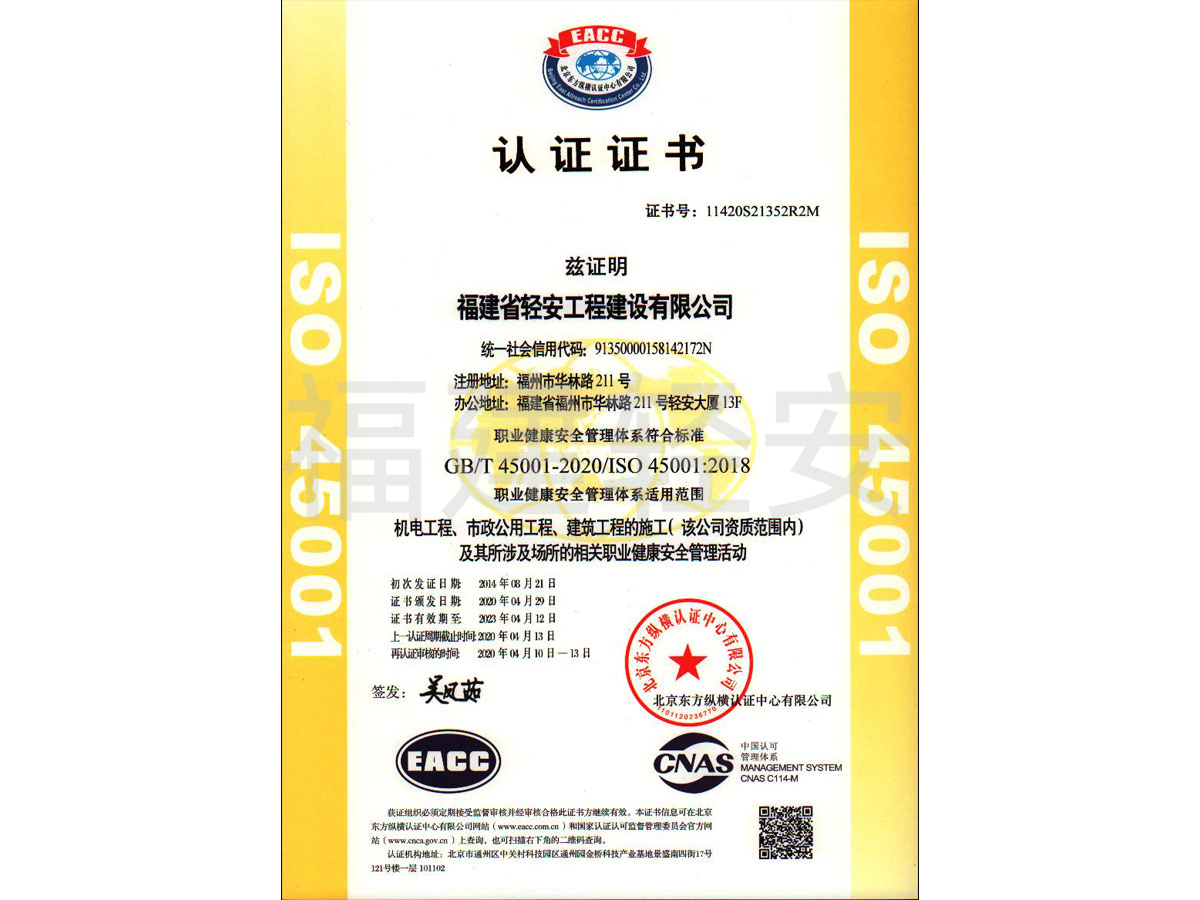

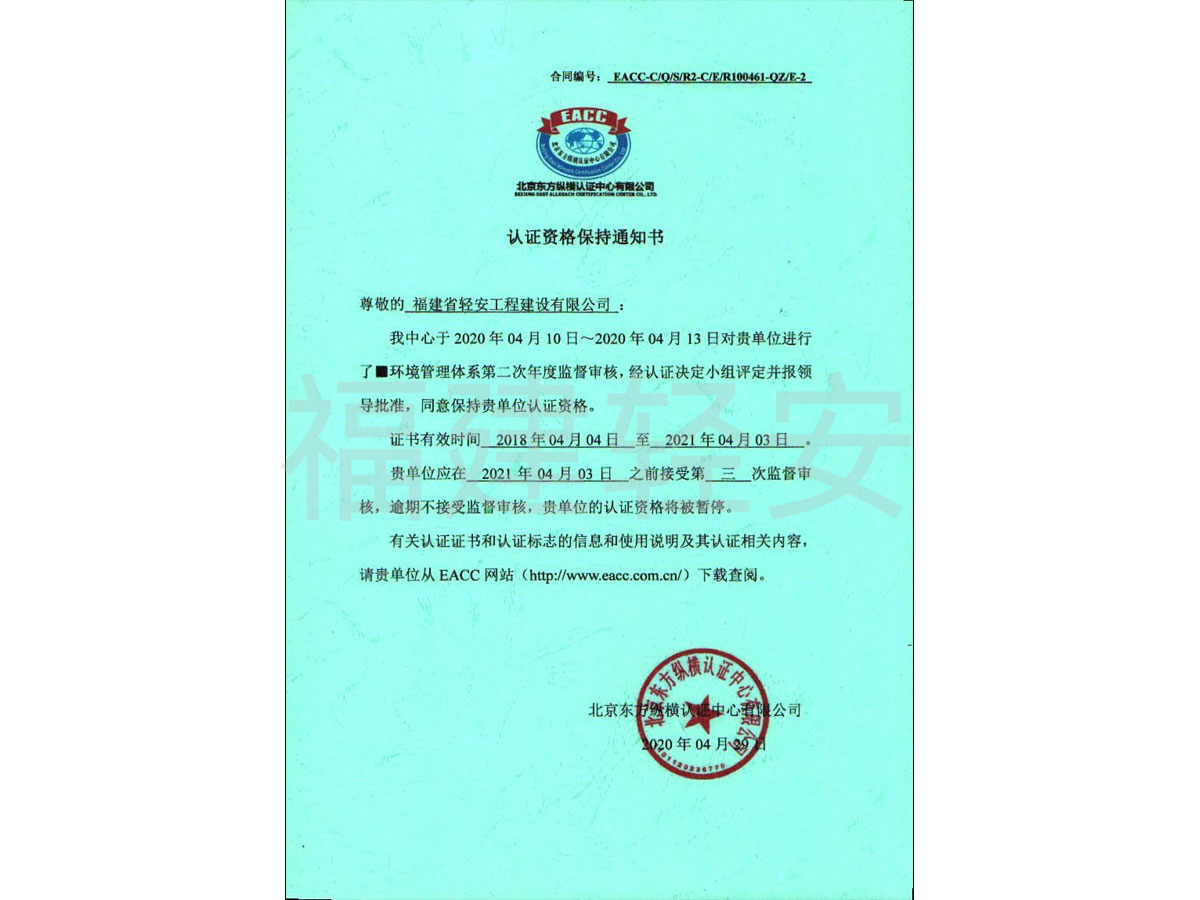

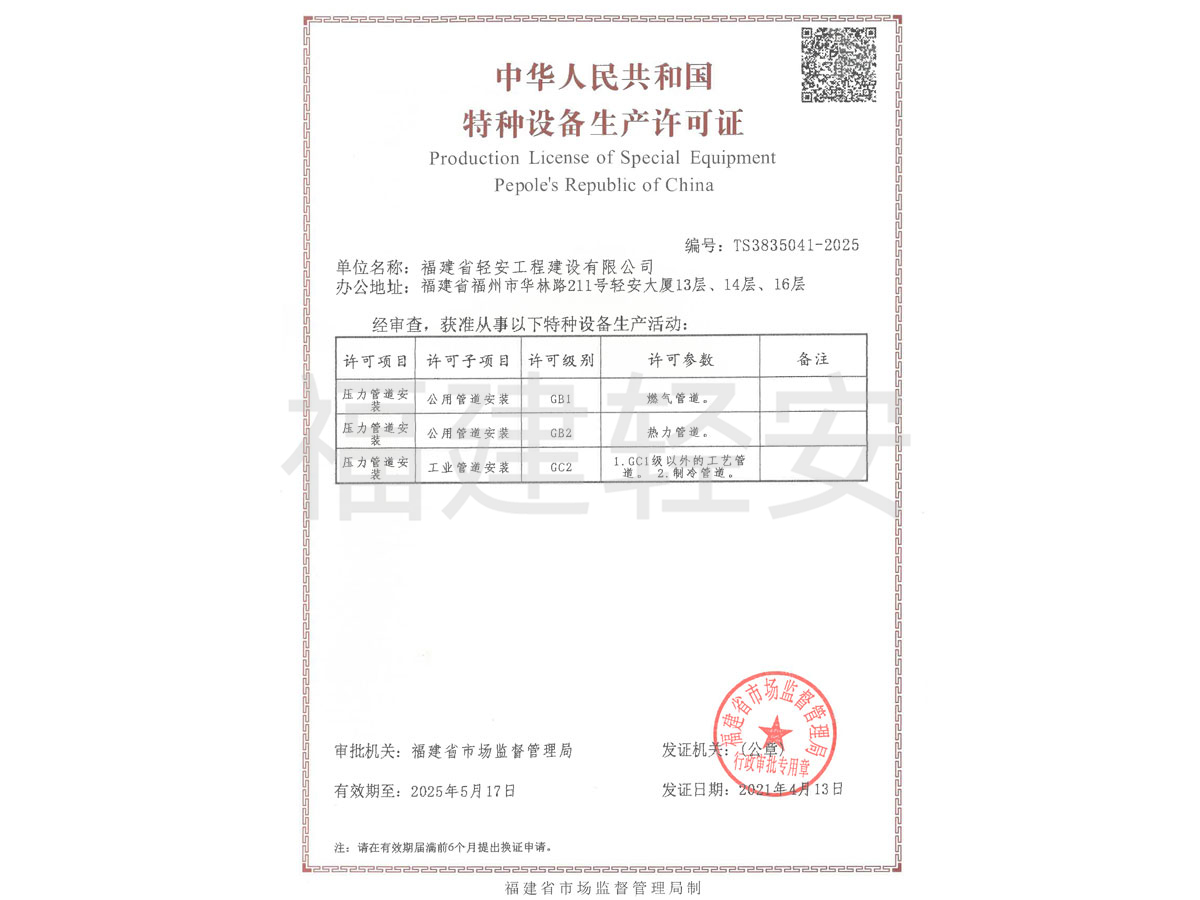

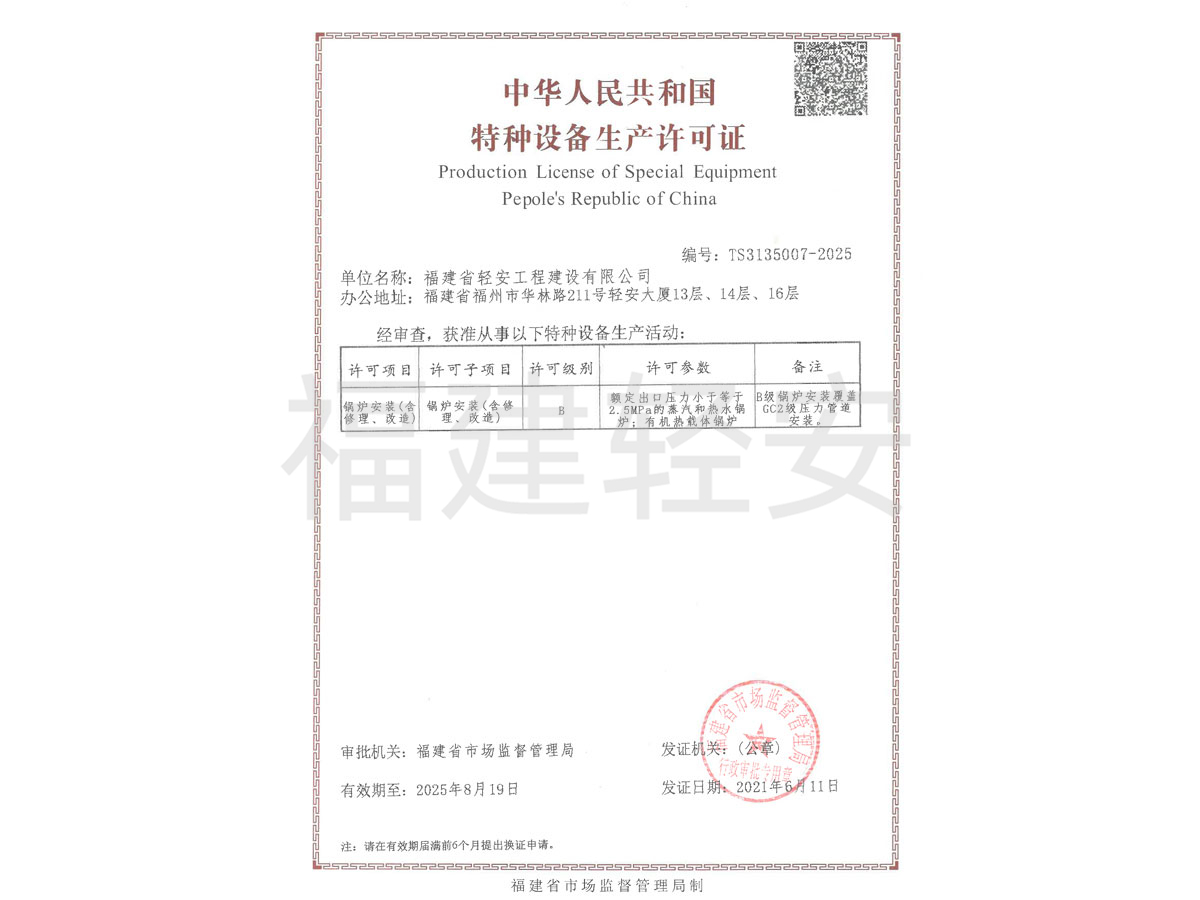

公司拥有机电安装工程施工总承包、建筑工程施工总承包、钢结构工程专业承包、消防设施工程专业承包、装饰装修工程专业承包、市政公用工程施工总承包、石油化工工程施工总承包、输变电工程专业承包资质,并取得压力管道GB1、GB2、GC2级等特种设备安装改造维修许可证、锅炉安装改造维修许可证、承装(修、试)电力设施许可证等。公司取得ISO质量体系、环境体系和职业健康与安全体系认证,并获得企业3A信用评价指标认证证书......

-

1954

年创建于

-

221

人在册职工

-

8

个公司下设8个分公司

典型工程

自成立以来,本公司承担省内外重型工业、轻纺工业、石油化工、工业锅炉热电、电子信息工业、医疗制药业、民用工程、消防工程、市政工程等大中型工程数千项。

公司荣誉

先后被福建省住房和城乡建设厅、省建筑业协会分别授予2009年度、2013年度、2014-2015年度、2016-2017年度福建省建筑业先进企业。2014年1月被省科技厅授予“科技型企业”称号。

腾博6998诚信为本官网

本公司具备资质:机电工程施工总承包、建筑工程施工总承包、消防设施工程专业承包、市政公用工程施工总承包、石油化工工程施工总承包、钢结构工程专业承包、输变电工程专业承包、锅炉安装、压力管道(工业管道GC2、公用管道GB1)。

腾博官网诚信为本

党群工作

联系方式

地址:福州市华林路211号

综合办公室电话:0591-87830750

市场经营部电话:0591-87830833

工程技术部电话:0591- 87830774

安全管理部电话:0591-87805155

财务部电话:0591- 87830798

法律事务部:0591-87830833

监察室电话:0591-87840137

传真:0591-87830750

E-mail: sales@ffqa.cn qa.bgs.750@163.com

手机网站二维码

Copyright © 2021 腾博官网诚信为本

本网站支持IPV6

sales@ffqa.cn

sales@ffqa.cn

客户留言

客户留言